איטיות באינטרנט? יתכן שהנתב שלכם משמש כרגע להתקפות.

-

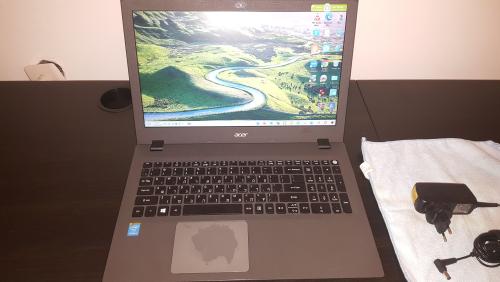

מודעות יד-2 חדשות מהטריידזון

-

דיונים חדשים

-

- 0 תגובות

- 0 צפיות

-

יצרניות לוחות האם משחררות עדכון BIOS חשוב ליציבות מערכות אינטל

על-ידי צוות האתר, ב מעבדים, לוחות-אם וזכרונות

- 0 תגובות

- 23 צפיות

-

- 0 תגובות

- 24 צפיות

-

- 0 תגובות

- 58 צפיות

-

מסיבת הפרידה מתושבת LGA1700 בכיכובו של Core i9 14900KS - הטוב, הרע, והלא נורא

על-ידי djelectric, ב מעבדים, לוחות-אם וזכרונות

- 0 תגובות

- 29 צפיות

-

Recommended Posts

ארכיון

דיון זה הועבר לארכיון ולא ניתן להוסיף בו תגובות חדשות.