הרשת האלחוטית נמצאת בכל מקום

כולנו מכירים את הרשתות האלחוטיות. הן מקיפות אותנו, נמצאות כמעט בכל מקום מיושב בהמוניהן ומאפשרות לנו להתחבר לאינטרנט, לשתף משאבים ועוד. קשה להאמין שהשימוש בהן באופן מסיבי החל רק ב-10 השנים האחרונות. נדמה שהן איתנו מאז ומעולם.

כולנו מכירים את הרשתות האלחוטיות. הן מקיפות אותנו, נמצאות כמעט בכל מקום מיושב בהמוניהן ומאפשרות לנו להתחבר לאינטרנט, לשתף משאבים ועוד. קשה להאמין שהשימוש בהן באופן מסיבי החל רק ב-10 השנים האחרונות. נדמה שהן איתנו מאז ומעולם.

בד בבד עם יתרונותיהן הברורים של הרשתות האלחוטיות התוודענו גם לחסרונותיהן. מהירות מוגבלת, יציבות פחותה וכמובן – האבטחה. בעוד ברשתות רגילות יש צורך להגיע פיזית לתשתית על מנת להתחבר ולדלות נתונים, הרשתות האלחוטיות מאפשרות לכל מי שנמצא בטווח קליטה אפשרות האזנה וחיבור תיאורטיים. על מנת למנוע ממשתמש זדוני גישה לרשת ולמידע פותחו לרשתות האלחוטיות אלוגריתמי קידוד והצפנה כבר מתחילתן.

אם נשאל את רוב המשתמשים המצויים בעלי נתב אלחוטי (וגם אלו שלא) מה מטרת ההצפנה (או הסיסמה) של הרשת האלחוטית נקבל תשובה ודאית – "שלא יגלשו לנו באינטרנט!". אז כן, ובעיקר לא. הסיסמה ופרוטוקול ההצפנה אמנם משמשים גם כ"סלקטור" הקובע האם יווצר חיבור בין התחנה לבין הנתב, אבל בעיקר אחראים להצפנת המידע.

נסביר: אם ברשתות רגילות יש צורך חיבור פיזי לתשתית, ברשתות אלחוטיות המידע עובר באוויר בין התחנה לבין הנתב. באותה מידה שהנתב קולט את הנתונים כך כל משתמש שנמצא בטווח קליטה מסוגל לקלוט את הנתונים. כאשר מתחברים ברשת לא מאובטחת יכול משתמש זדוני לקלוט את המידע המועבר ולפענחו ללא קושי. דפי אינטרנט, קבצים ומסמכים שעוברים באופן לא מאובטח ניתנים לשליפה ופענוח בקלות.

אמנם, דפי אינטרנט מאובטחים שמשמשים לקניות, אתרי הבנקים וכדו' מאובטחים בזכות עצמם אבל אין לנו שום צורך להקל על פורץ אפשרי בכך שנסיר את שכבת ההגנה הבסיסית מהרשת עצמה. גם קבצי WORD עם מידע רגיש או תמונות שלא נרצה שיתפרסמו לא נעביר ברשת לא מאובטחת.

חלק זה של המדריך נכתב לפני כניסת המפעילות הסלולריות החדשות לשוק. לאחרונה התגלה שפרצת אבטחה בתהליך הכניסה לאתר "גולן טלקום" ניצלה בדיוק את החולשה הזו. טופס ההרשמה היה בלתי מאובטח וכל "מאזין" זדוני יכל לקלוט את פרטי החיבור של משתמש שהתחבר ברשת לא מאובטחת. למרבה המזל מדובר בפרטים מינוריים והבעיה תוקנה מאז אך זו דוגמא מצויינת לחשיבות השימוש ברשת מאובטחת.

|

ההצפנה בעצם לוקחת את המידע שלנו ומערבלת אותו בתהליך מתמטי סבוך שמטרתו שרק הצד השולח והמקבל יוכלו לפענחו בלי מאזינים בדרך. חלק מפרוטוקול ההצפנה הוא הסיסמה, שם המשתמש ושם הרשת (ssid) עצמן. בהמשך נסביר את חשיבות העובדה הזו.

אחרי שהבנו שהמטרה העיקרית של ההצפנה היא הגנה על הנתונים ברשת נעבור על מספר דרכי אבטחת רשת אלחוטית מיושנים או חסרי השפעה כלל ונסביר את הבעייתיות שבהן. לבסוף נסביר את הדרך המועדפת לאבטחת הרשת, בדגש על חולשה חדשה יחסית שהתגלתה.

דרכי אבטחה מיושנות וחסרות תועלת

Mac address filtering נחשבת משום מה כדרך לאבטח את הרשת האלחוטית. מתבססת על סינון כתובות MAC כדרך להגבלת חיבור לנתב. כתובות MAC הינן כתובות "פיזיות" המזהות כל התקן רשת אלחוטי. לכל התקן רשת בעולם ישנו מזהה MAC ייחודי משל עצמו שנשלח בכל חבילה (PACKET) שההתקן שולח. שימוש בסינון זה בעצם אומר לנתב לקבל חבילות רק ממקור בעל כתובת MAC המוגדרת לנתב. הבעיה בכך היא שהיות וכל התקן מציין את כתובת ה-MAC שלו בכל חבילה שהוא שולח, ניתן בקלות לגלות כתובת MAC מאושרת ולזייף שימוש בה וכך להתחבר לנתב בקלות. ניתן גם לשלוח חבילות disassociation וכך לנתק משתמש מחובר. ניתן לדמות זאת לסלקטור שמשתמש רק ברשימת שמות כדי לאשר כניסה של אורחים. במקרה שלנו האורחים צועקים את שמם בקולי קולות וכל עובר יכול לשמוע ולהשתמש בשמם כדי להיכנס.

בנוסף – כמו שכבר הזכרנו, מטרת ההצפנה היא גם להגן על הנתונים ושימוש בmac address- filtering לא עושה זאת. הנתונים שלנו עדיין חשופים אפילו למשתמש שאין בידו את סיסמתנו וכלי פריצה מתאימים.

שימוש ב-mac address filtering יכול לבוא רק בשילוב עם שיטת הצפנה יעילה ולא בפני עצמו.

הסתרת שם הרשת האלחוטית (SSID) – אינו משמש בשום אופן כהגנה על הרשת. המידע העובר ברשת עדיין לא מוגן וניתן בקלות רבה לזהות את הSSID של הרשת ולהתחבר אליה.

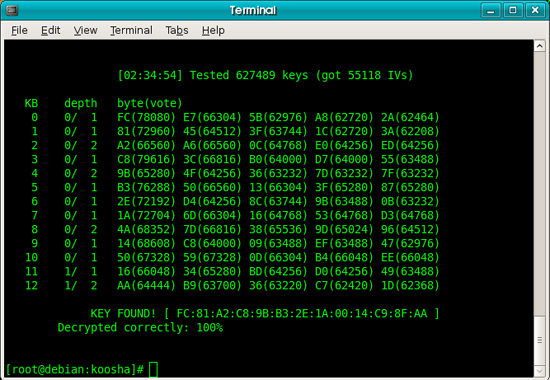

WEP (Wired Equivalent Privacy) –אלוגריתם הצפנה מיושן. בניגוד ל-mac address filtering פרוטוקול ה-WEP מצפין את הנתונים ברשת האלחוטית. הבעיה עם פרוטוקול זה היא שיש בו מספר חולשות מובנות המאפשרות לפורץ לפענחו במהירות רבה. אלוגריתם ה-WEP הוא "צופן זרם". בסוג צופן זה ישנה חשיבות מכרעת לכך שתצורת הנתונים בהצפנה לעולם לא יחזרו על עצמם. כאשר דבר זה קורה ניתן לפענח את הצופן ומשם את הנתונים עצמם. בשנת 2001 הוכיחו חוקרים שניתן לפענח את צופן ה-WEP ע"י האזנה ל5000 חבילות מידע בלבד וניתוח פשוט של המידע. גם שינויים לאלוגריתם ה-WEP וחיזוק מפתח הקידוד בחלק מההתקנים לא עזר.

פרוטוקול ה-WEP יפרץ בוודאות לאחר כמות מסויימת של מידע שיתקבל וינותח על ידי מאזין חיצוני לרשת. בנוסף, מאזין חיצוני יכול "להזריק" חבילות מזוייפות וכך להעלות את תעבורת הרשת בצורה קיצונית כדי לאסוף את כמות המידע הנחוצה לפריצת האלוגריתם. בפועל ניתן לפרוץ רשת מבוססת WEP בטווחי זמן של בין דקה לחמש דקות. חולשות הרשת כל כך קיצוניות עד שבקרב מומחי האבטחה השימוש ב-WEP נחשב כאי שימוש באבטחה כלל.

פרוטוקול ה-WEP יפרץ בוודאות לאחר כמות מסויימת של מידע שיתקבל וינותח על ידי מאזין חיצוני לרשת. בנוסף, מאזין חיצוני יכול "להזריק" חבילות מזוייפות וכך להעלות את תעבורת הרשת בצורה קיצונית כדי לאסוף את כמות המידע הנחוצה לפריצת האלוגריתם. בפועל ניתן לפרוץ רשת מבוססת WEP בטווחי זמן של בין דקה לחמש דקות. חולשות הרשת כל כך קיצוניות עד שבקרב מומחי האבטחה השימוש ב-WEP נחשב כאי שימוש באבטחה כלל.

|

הרחבנו על ה-WEP היות וזוהי שיטת ההצפנה שנמצאה זמן רב כברירת מחדל בנתבים והתקנים אלחוטיים. כדאי ומומלץ לוודא שהרשת האלחוטית בביתנו לא משתמשת בפרוטוקול זה.

WPA (Wi-Fi Protected Access) – בעקבות חולשותיה הרבות של הצפנת ה-WEP פותח פרוטוקול ה-WPA. נחשב בטוח בהרבה וקשה לפיצוח מפרוטוקול ה-WEP. היות שפרוטוקול זה היווה פתרון זמני בדרך לפיתוח תקינה מוסכמת ובטוחה לרשתות אלחוטיות לא נתעכב עליו כאן.

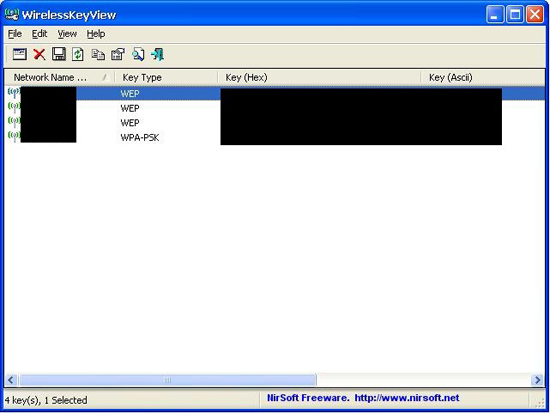

מנהל סיסמאות בלתי מאובטח – לא קשור לאבטחה עצמה אבל נקודה בעייתית שכדאי לשים לב אליה. כאשר אנו שומרים את פרטיה של הרשת האלחוטית על מערכת מסויימת על מנת שיהיה ניתן להתחבר אליה חזרה באופן אוטומטי ללא צורך בהקלדת הסיסמה, נוצר פרופיל חדש לרשת שנשמר בתוך מנהל סיסמאות של מערכת ההפעלה או של תוכנת ניהול כרטיס הרשת האלחוטית. תוכנות כאלו ומערכות הפעלה מיושנות (לדוגמא windows xp) שומרות את הסיסמה בצורה בלתי מאובטחת, דבר שמאפשר למשתמש זדוני עם גישה פיזית למחשב שלכם לשלוף את כל סיסמאות הרשת האלחוטיות השמורות בו במספר שניות. זהו תרחיש קצת פחות סביר אבל כדאי להכיר את הסכנה.

|

למשתמשי Windows XP – אם יצרנית כרטיס הרשת הוציאה מנהל סיסמאות מאובטח כדאי להשתמש בו במקום במנהל המובנה של מערכת ההפעלה. שדרוג למערכת הפעלה מודרנית גם יועיל.

הרבה רשתות מוצפנות בWEP

וניתן לפרוץ אליהם בקלי קלות מכל מחשב נייד.

כל טמבל עם התוכנה המתאימה יכול לעשות זאת.

משתמש זדוני עם גישה למחשב

יכול לשלוף את הסיסמה גם מוינדוס 7 ולא רק מ-XP, הסיסמה נמצאת במאפייני הרשת האלחוטית

הכי טוב WPA2

ואפשר גם לשלב ביחד עם MAC FILTERING.

אבל זה מבאס כשמגיע אנשים אליכם וצריך להגדיר להם שיוכלו לגשת…

אגב, ב WPS, יש אפשרות לאשר התחברות עם לחיצת כפתור על הראוטר, יותר בטוח מזה לא יכול להיות, אבל לא נראה לי שלמישהו יש כח כל פעם לעשות את זה.

ולפני שאנשים רצים למתקינים DD_WRT, זהירות או שהראוטר שלכם ישבוק חיים.

מאמר טוב

תודה רבה

הרשת האל חוטי שלי חסינה לפריצות מאויר

כי היא חוטית, זה חוסך כאבי ראש מיותרים

ל-5

גאוני! איך לא חשבו על זה קודם?

ומה עם מחשבים ניידים, טלפונים סלולרים, טאבלטים וכו' שמחייבים התקנה של רשת אלחוטית? אין לך? סחטיין.

לרוב האנשים היום יש ולכן חייבים גם רשת שהיא אל חוטית.

אפשר להסתדר יפה מאוד

למחשב נייד יש חיבור לאינטרנט קווי , טבלט אין ולטלפון סלולרי יש אינטרנט בלי הגבלה.

אני לא מתלהב מאינטרנט אלחוטי כי אם כל ההגנות זה עדין פריץ בקלות יחסית ויש לך גם מחיר שרוב האנשים לא חושבים עליו הקרינה שמופעלת על דיירי הבית 247 לך תדע מה חשיפה כזאת תגרום אני מעדין לא להיות שפן ניסיון.

http://www.calcalist.co.il/internet/articles/0,7340,L-3432941,00.html

אנחנו יודעים שקיים אינטרנט חוטי

אבל נושא המאמר הוא אינטרנט אלחוטי!

גם באינטרנט חוטי יש בעיות אבטחה. זה לא אומר שאני אתחיל להמליץ לא להשתמש בכלל באינטרנט.

STAY ON TOPIC. KTHX.