מפתחים נמצאים תחת מתקפה חסרת תקדים: חברות אבטחת מידע, כולל חברה ישראלית, חשפו קמפיין מתוחכם ששותל נוזקות גניבת מידע בתוך רכיבי קוד שנראים תמימים לחלוטין. התוצאה: נתונים אישיים, סיסמאות Wi-Fi ואפילו סשנים של גלישה נשאבים מהמחשבים של אנשי הטכנולוגיה, דרך תוספים פופולריים כמו ערכות נושא ומסייעי קוד מבוססי AI

הקשר הישראלי: סטארט-אפ בחזית המאבק

הגילויים הדרמטיים על התוספים הזדוניים ל-VS Code, אחד מכלי הפיתוח הפופולריים בעולם, הגיעו מצוות המחקר של חברת Koi Security, סטארט-אפ ישראלי שהוקם על ידי יוצאי 8200. שמות החוקרים, ובראשם עידן דרדיקמן (CTO ואחד המייסדים), מעידים על שורשיהם המקומיים. החברה, שגייסה עשרות מיליוני דולרים, מתמחה בזיהוי איומים נסתרים בתוך סביבות הפיתוח המודרניות.

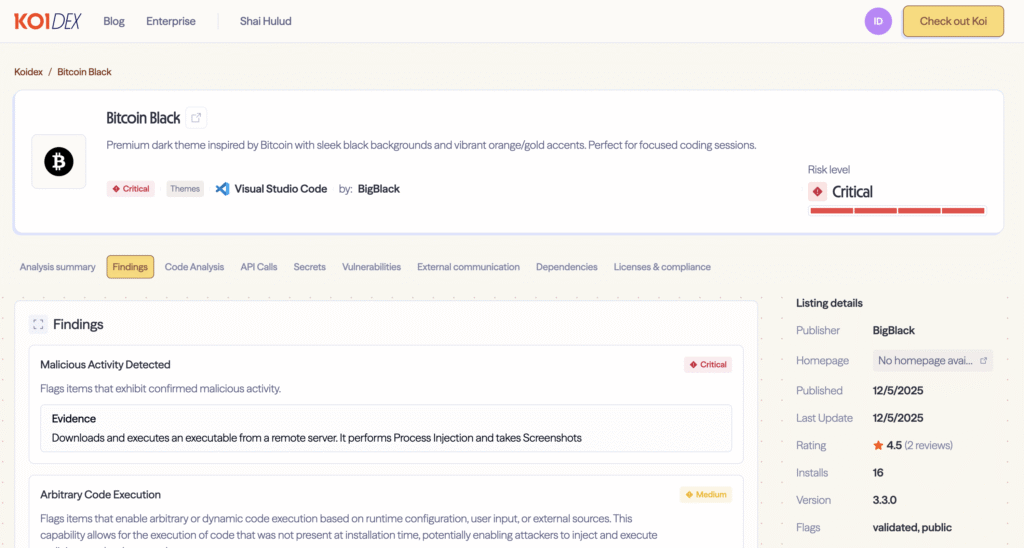

במסגרת הדיווח שלהם, חשפו חוקרי Koi כי תחת מסווה של תוסף ערכת נושא יוקרתית ("Bitcoin Black") וכלי סיוע מבוסס בינה מלאכותית ("Codo AI"), התוקפים שתלו נוזקה המסוגלת לא רק לגנוב אישורים וסיסמאות אלא גם לבצע צילומי מסך של פעילות המשתמש בזמן אמת. המשמעות ברורה: קוד אישי, שיחות דוא"ל, הודעות Slack – כל מה שמוצג על המסך – הועבר ישירות לשרתי התוקפים.

שיטת הפעולה: הסוואה וחטיפה

התחכום של התוקפים התבטא בטקטיקות ההסוואה. במקום לשתול וירוס גלוי, הם השתמשו במה שנקרא "חטיפת DLL". תוספי ה-VS Code הזדוניים הורידו למחשב שני קבצים: קובץ הפעלה (EXE) לגיטימי של תוכנת צילום מסך מוכרת בשם Lightshot, וספריית קוד זדונית (DLL) בעלת שם זהה. כאשר תוכנת Lightshot הרשמית הופעלה, היא טענה באופן אוטומטי את קובץ ה-DLL של התוקפים, וזה ביצע את הגניבה בפועל. מכיוון שהתוכנה שפעלה הייתה תוכנה "טובה" ומוכרת, כלי אבטחה רבים לא זיהו אותה כחשודה.

הנוזקה הזו פעלה כ"גנב על", שאסף את כל המידע שרק יכלה:

- צילומי מסך ולוח גזירה: תיעוד ויזואלי של מה שהמפתח רואה.

- אישורי Wi-Fi: גניבת סיסמאות הרשת האלחוטית.

- חטיפת סשנים בדפדפנים: הפעלת דפדפני כרום ו-Edge ב"מצב נסתר" (Headless Mode) כדי לגנוב קבצי קוקיז (Cookies) ומידע על גלישה פעילה.

- פרטי מערכת: נתונים על תוכנות ותהליכים פועלים במחשב.

החוקרים ציינו כי התוקפים שיכללו את שיטות ההפצה שלהם עם הזמן, ועברו משימוש בקבצים מורכבים שחשפו את עצמם בטעות, לסקריפטים נקיים ונסתרים יותר שהורידו ישירות את המטען הזדוני.

מתקפה גלובלית על כל חזיתות הקוד הפתוח

הבעיה אינה מוגבלת רק ל-VS Code. במקביל, חברות אבטחה נוספות, דוגמת Socket, דיווחו על גילוי חבילות קוד זדוניות במערכות הפיתוח הנפוצות ביותר בעולם:

- Go ו-npm: חבילות רבות שניסו להתחזות לספריות קוד פופולריות על ידי שימוש בשמות כמעט זהים (Typosquatting), ובכך גרמו למפתחים להשתמש בהן בטעות ולהדליף מידע רגיש.

- Rust: התגלתה ספריית קוד בשם "finch-rust" אשר העמידה פנים שהיא כלי ביו-אינפורמטיקה לגיטימי, אך למעשה שימשה ככלי עזר לטעינת נוזקה נוספת לגניבת אישורים בשם "sha-rust". התחכום כאן הוא בהפרדת הקוד הזדוני: הספרייה הראשונה נראית כמעט תמימה, והיא רק טוענת את הרכיב הזדוני האמיתי.

הדפוס הזה, שבו תוקפים משקיעים משאבים בייצור קוד שקט ומסוּוֶה היטב על פני מספר פלטפורמות קוד פתוח (Visual Studio Code, Go, npm, Rust), מציב אתגר עצום בפני תעשיית הסייבר. המתקפה היא למעשה על "שרשרת האספקה של התוכנה" – כלומר, על האמון הבסיסי שנותנים מפתחים בכלים, בספריות ובתוספים שהם מורידים ללא הרף. הנקודה הרגישה היא שמפתח יחיד שמתפתה להתקין תוסף "מגניב" או "שימושי" הופך במהירות לנקודת חדירה אל הרשת הארגונית כולה, תוך סיכון קוד הליבה של החברה ואישורי הגישה שלה לעננים ולמאגרי הקוד הפנימיים.

התעשייה מבינה כי יש צורך במעבר משיטות אבטחה המסתמכות רק על סריקה סטטית (בדיקת הקוד הכתוב) לכלים מתקדמים המנטרים התנהגות בזמן ריצה, שיכולים לזהות כאשר ערכת נושא תמימה מתחילה לפתע לגנוב סיסמאות Wi-Fi.

אנו ממליצים לכלל המתכנתים להקפיד על אימות דו-שלבי חזק לכל חשבונות הפיתוח, לבחון בקפידה את המוניטין של מוציאים לאור (Publishers) של תוספים, ולנקוט במשנה זהירות – כי גם כלי ה-AI המסייע ביותר עלול להיות כרטיס הכניסה של האקרים לבית הקוד שלכם.